Formation (extraits et liens, vulgarisation)

Hypercable assure les formations aux techniques de radiocommunications, depuis l'étude des réseaux et des bilans prévisionnels des liaisons radio électriques, aux mesures de l'Electrosmog. Ces formations ciblées sont personalisées aux besoins de chaque type d'utilisateurs, techniciens de déploiement ou exploitants.

Hypercable assure les formations aux techniques de radiocommunications, depuis l'étude des réseaux et des bilans prévisionnels des liaisons radio électriques, aux mesures de l'Electrosmog. Ces formations ciblées sont personalisées aux besoins de chaque type d'utilisateurs, techniciens de déploiement ou exploitants.

Très conviviales nos formations sont dotées de multiples outils tableurs de calcul et sont adaptées à tous nos stagiaires, non nécessairement issus du monde de la radiocommunication et du Broadcast.

Voir la page Etudes de Sites sur Google Earth

Téléchargez:

Comparatif antennes Planar et Antennes Furtives Blindées

Le calculateur du Wi200

Voir le Wi200.

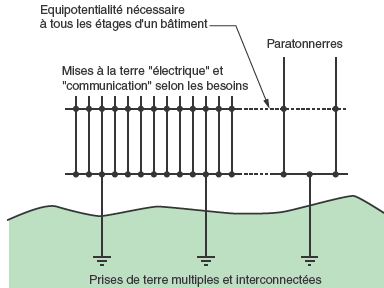

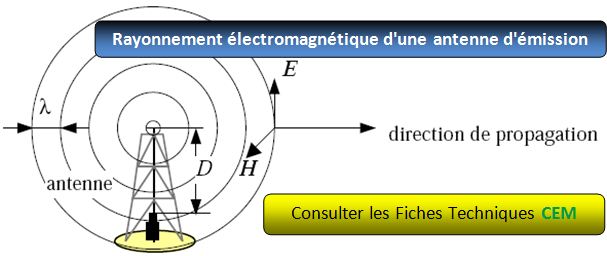

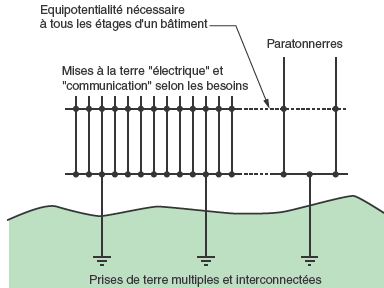

Fiches Techniques. Conformité des installations, CE & CEM.

Cahier Technique CEM N°5

Télécharger ces 5 cahiers Techniques des recommandations pour les mises a la terre et la CEM

Directives Techniques de cablage des réseaux, recettes & mesures.

Téléchargez:

Le Guide des intallations

Essentiel de la norme ISO11801

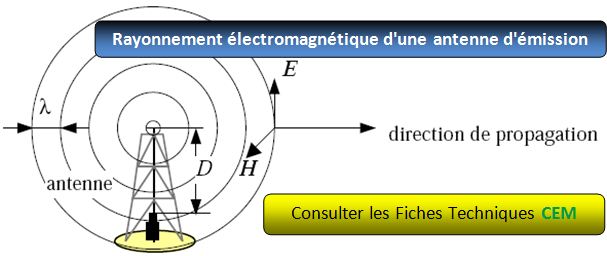

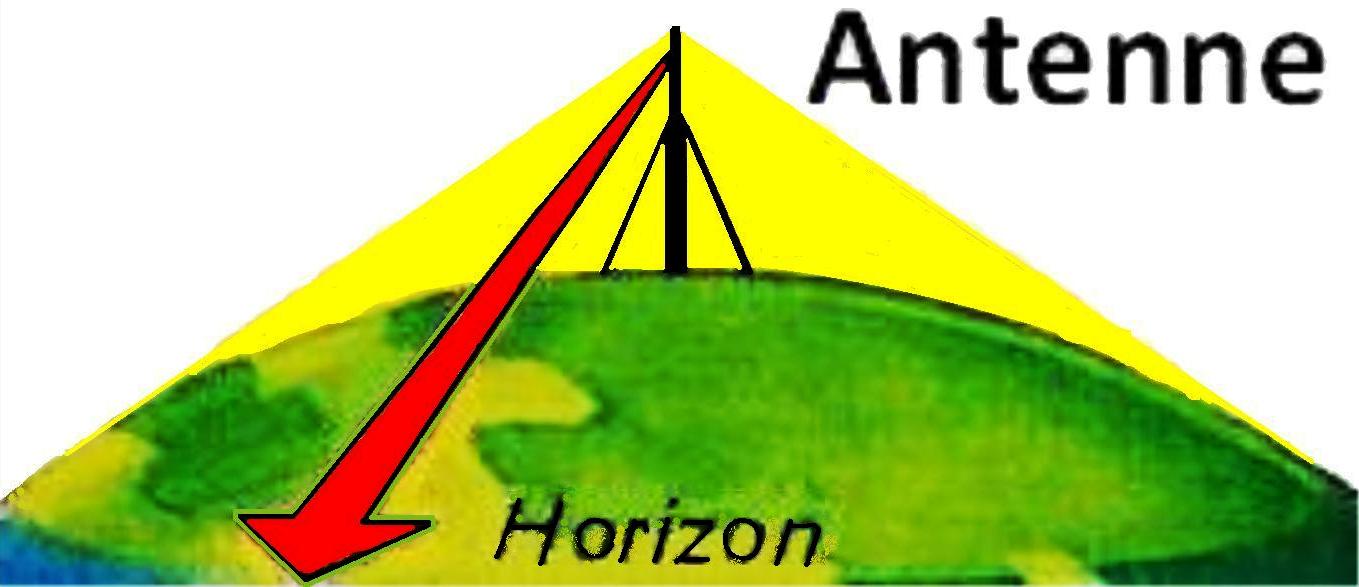

Formation sur les antennes et la propagation radio

Pour découvrir les cours de formation à l'essentiel des connaissances de physique nécessaires à un technicien en Systèmes électroniques, Visitez les pages du BTS électronique du Lycée Louis Armand de Mulhouse

Pour découvrir les cours de formation à l'essentiel des connaissances de physique nécessaires à un technicien en Systèmes électroniques, Visitez les pages du BTS électronique du Lycée Louis Armand de Mulhouse

Lien vers l'ensemble des Formations du LLA

Lien vers la Formation "antenne"

Lien vers les cours INSA Propagation Radio

Lien vers les antennes Hypercable"Stealth"

à double polarisation circulaire simultanée pour les systèmes radio LTE MIMO

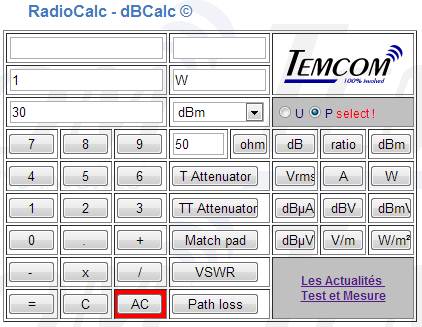

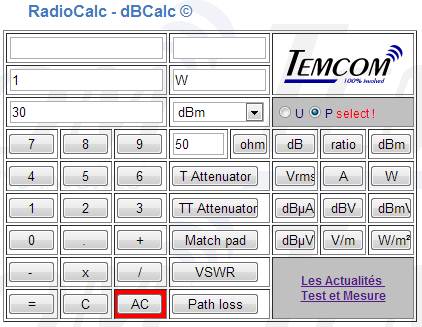

Calculateurs Radio

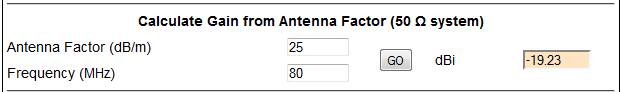

Calculateur RF:

Longueur d'onde, dBm, dBuV, W, dBuV/m, mW/cm^2, pJ/cm^2, V & VSWR.: se connecter

Autre calculateur facteur antenne: se connecter

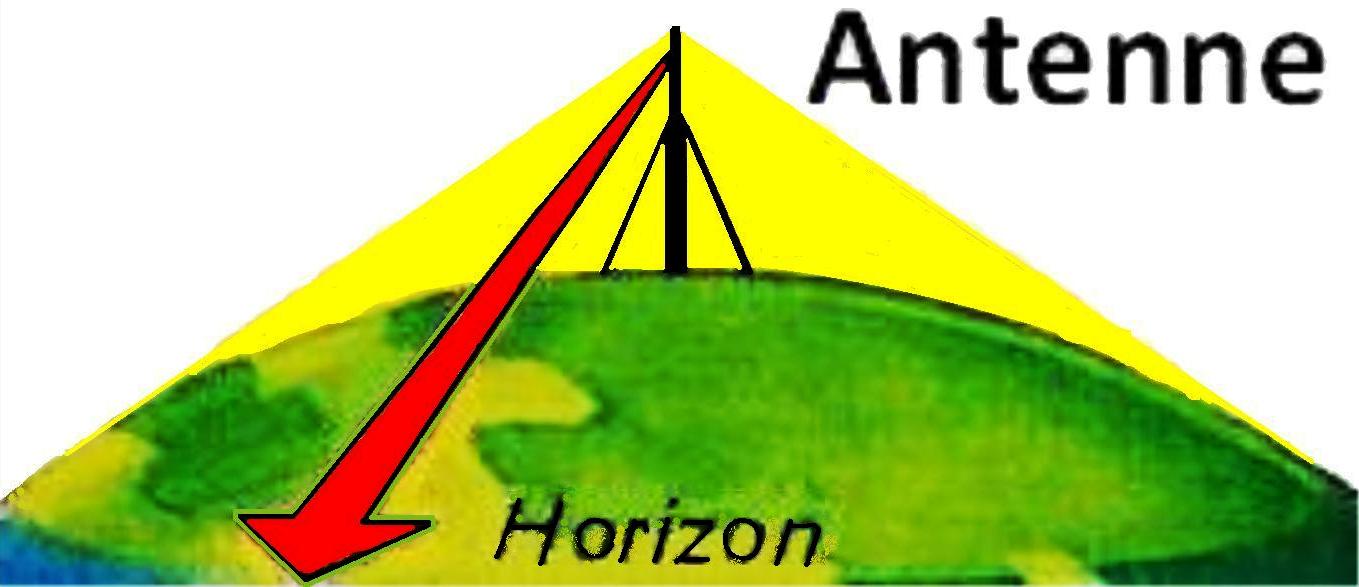

Règles d'Installation d'antennes sectorielles

et directives de Faisceaux Hertziens.

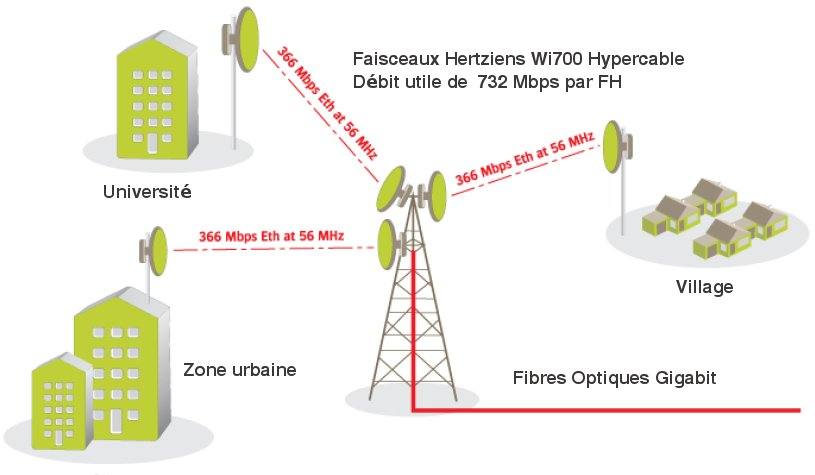

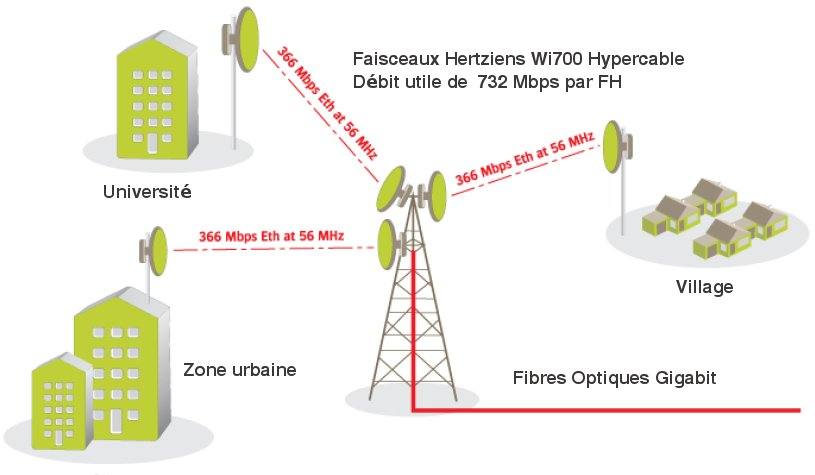

Les liaisons par faisceau hertzien sont destinées à la transmission de communications bidirectionelles, de données et de contenus Audio et Vidéo sans fil entre deux points ayant une liaison en visibilité directe.

Les installations de radiocommunication à faisceaux hertziens se composent de deux antennes paraboliques, ou planes tres directives situées aux extrémités devant être reliées, ou bien d'antennes dites de station de Base à diagramme sectoriel desservant plusieurs extrémités équipées d'antennes tres directives.

Les antennes paraboliques focalisent tellement le rayonnement qu'elles le concentrent en un faisceau étroit qui se propage en ligne droite de l'antenne émettrice à l'antenne réceptrice. Grâce à cette focalisation serrée, les émetteurs à faisceaux hertziens peuvent fonctionner à des puissances très faibles en comparaison des relais de téléphonie mobile et de la radiodiffusion. Sur de longues distances, il suffit d'environ 100 milliwatts (mW) par fréquence et pour des distances faibles, de 10 à 100 mW. Les installations de radiocommunication à faisceaux hertziens n'émettent généralement pas un rayonnement pulsé mais des ondes continues de puissance constante.

Télécharger des recommandations impératives pour l'installation et la Protection RF

Télécharger des recommandations impératives pour l'installation et la Protection RF

Mesures des émissions RF calculs et Le facteur antenne - Antenna factor-

Historique du premier Faisceau Hertzien (1.895) à nos jours

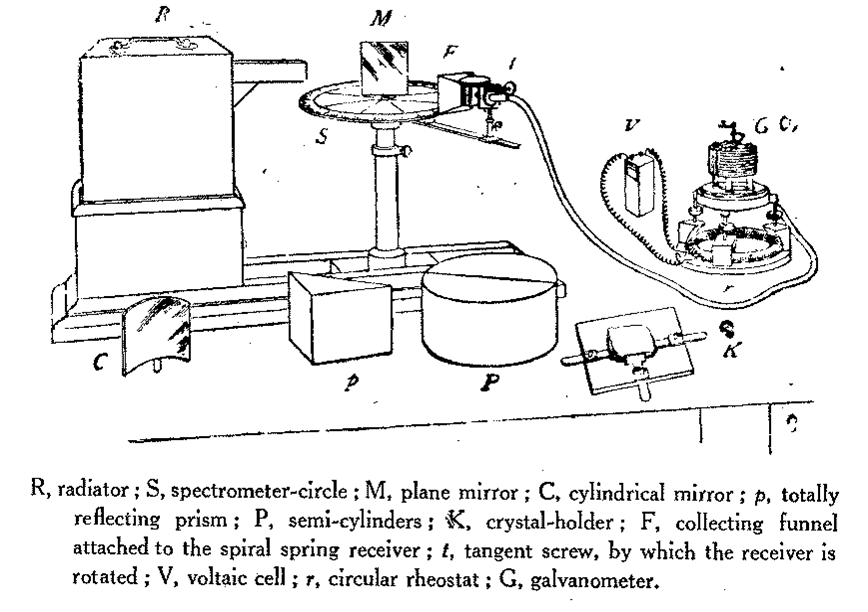

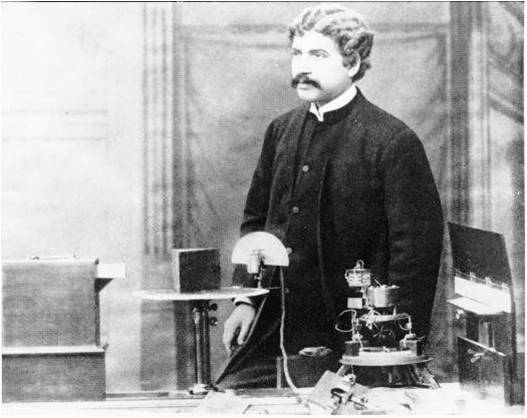

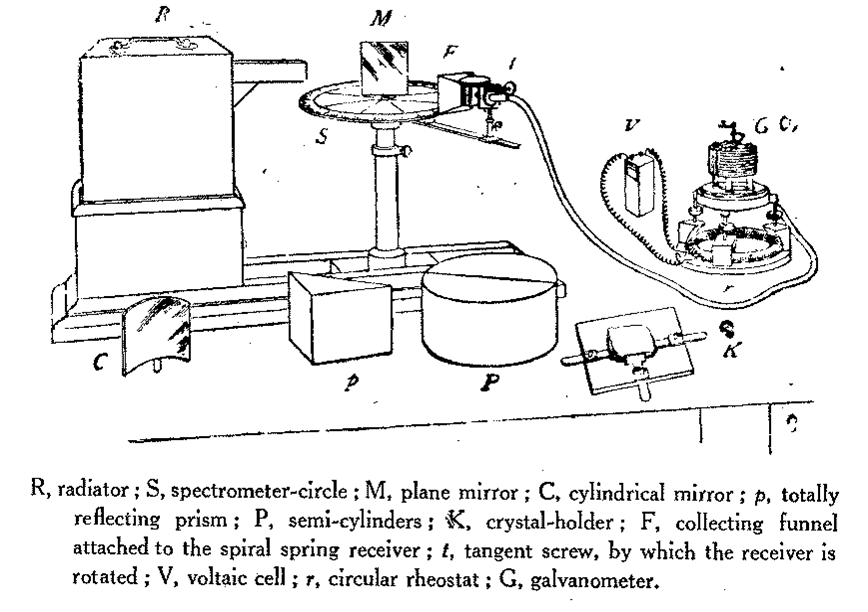

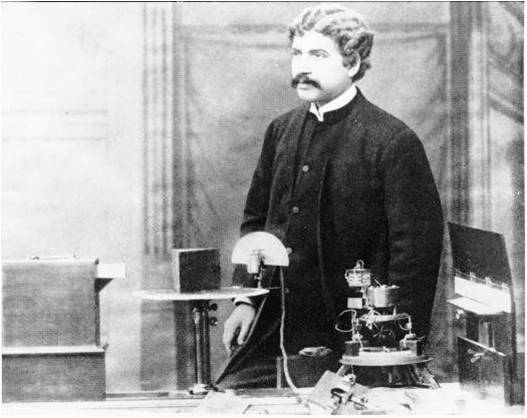

Jagadis Chandra Bose est né en Inde en 1858.

Jagadis Chandra Bose est né en Inde en 1858.

En 1895 Bose effectue sa première demonstration de liaison radio électrique.

Le premier faisceau Hertzien en hyperfréquence 60 GHz.

LES FAISCEAUX HERTZIENS

Interférences Radars & protections

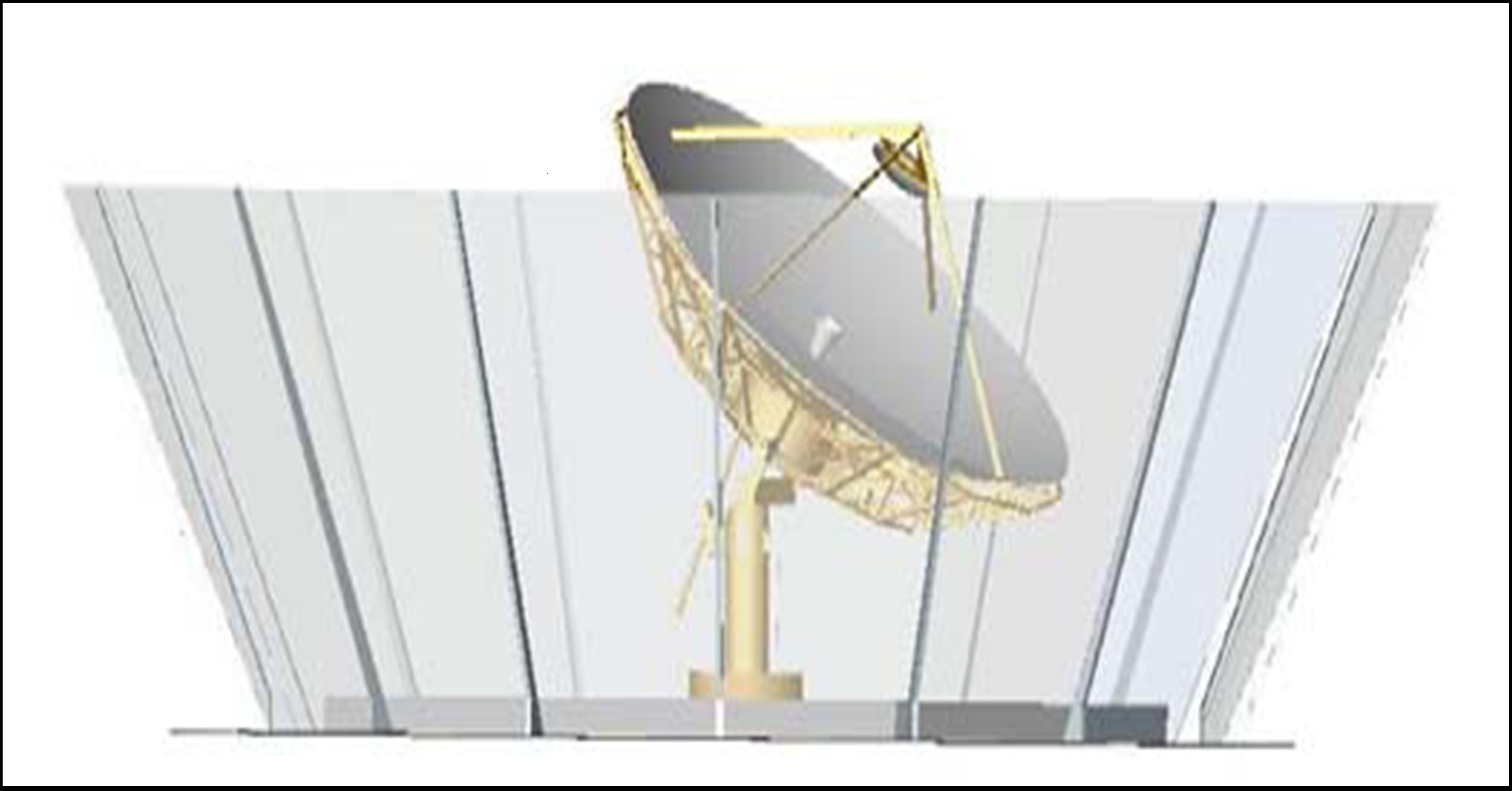

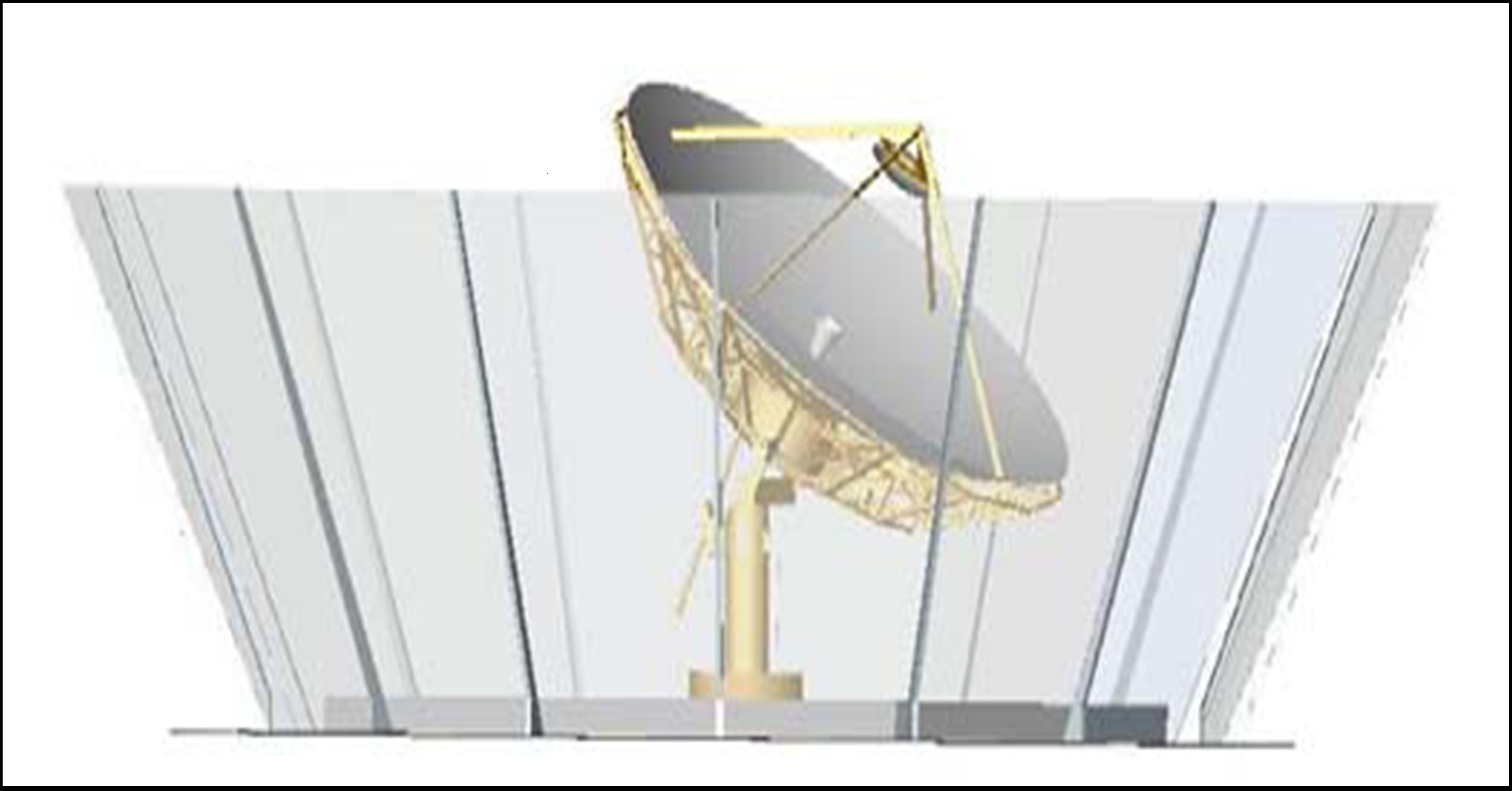

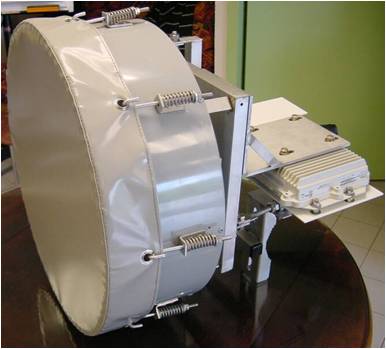

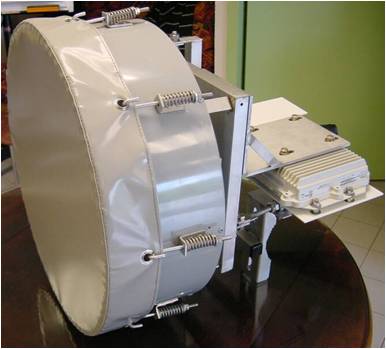

Protection par blindage cage de Faraday autour

d’une parabole 5GHz, de surveillance Galactique.

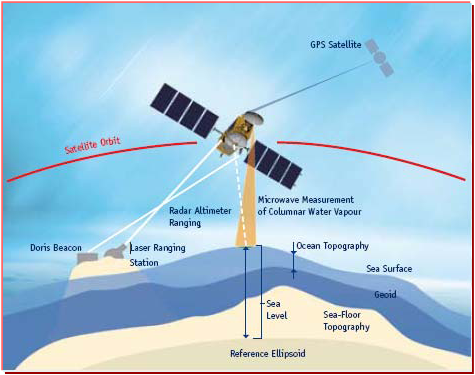

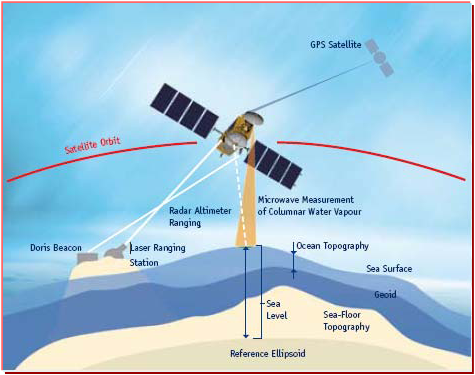

Le Satellite Poséidon doté de radars d'altimétrie

dans la gamme 5,3 GHz est aussi pertubateur

des liaisons dans cette bande, au même titre

que les radars météorologiques, ou le radar

imageur SAR (à visée latérale) ci-dessous.

Protection par blindage cage de Faraday et matériaux absorbants autour

d'une antenne Cassegrain Wirake

- Nuisances dans les bandes 5GHz.

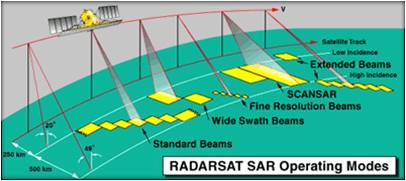

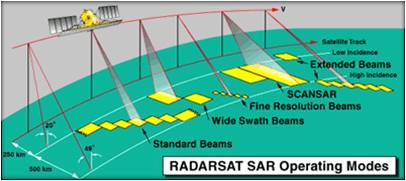

La Crosse uses Synthetic Aperture Radar (SAR) to see through clouds while Space-Based Radar

requires a 17,000 pound payload from an EELV placing it in a nominal 100 NMile, 63-degree orbit. Active radar is the opposite of stealth. It can also kill the 5.4 GHz band remotely, which makes public service use of that band problematic.

-

Radars d’imagerie fine au travers des Nuages

La Crosse utilise le Radar d'Ouverture Synthétique (SAR) pour voir à travers les nuages tandis que le Radar situé dans l'Espace exige un poids utile en charge de 9 tonnes d'un EELV de positionné dans un nominal de 100 MILES Nautiques , d'orbite à 63°. Le radar actif est l'opposé de Furtif, Il peut aussi tuer la bande de 5.4 GHz à distance, (Désensibilisation, brouillage ou destruction des semi-conducteurs d’amplification RF) ce qui rend l'utilisation de cette bande publique, problématique sans moyens actifs et passifs de protection.

Tout savoir sur les réseaux et internet

Routage, VLAN, MIB, SNMP,IMAP,VPN,FTP,DNS, NetFilter, IPtables, Proxy, IPV6: tout est là !

Protocoles et outils de base liés à la supervision

Par Stéphane Aicardi CNRS / Centre de Mathématiques Laurent Schwartz >>> Télécharger

Tester les liaisons Radio FH du Network avec iPerf

Test des FH Radio,Télécharger le Manuel

10 Logiciels libres pour analyser les réseaux connectés aux FH

Supprimer l'historique de navigation des navigateurs

Pour optimiser et éviter les aléas de connexion de vos PC vers les IHM serveurs HTTP et HTTPS des radio et des FH, vous devez absolument purger toutes les données de vos navigateurs sous peine d'échecs répétés lors de vos tentatives de connexion au serveur WEB des Radio.

En outre, vous devez utiliser les dernières versions, ou la version des navigateurs recommandés, selon le modèle de Radio utilisée.

Outils pour la construction de liaisons WAN Hyperfréquence

Télécharger

Le calculateur automatique de débit et de portée Hyper-Bridge Wi200-S

La notice & Méthodes simplifiées d'utilisation des calculateurs Hypercable

Pourquoi le controle de flux est-il nécessaire? Livre Blanc - Why flow control is necessary ? White Book

Liens Utiles

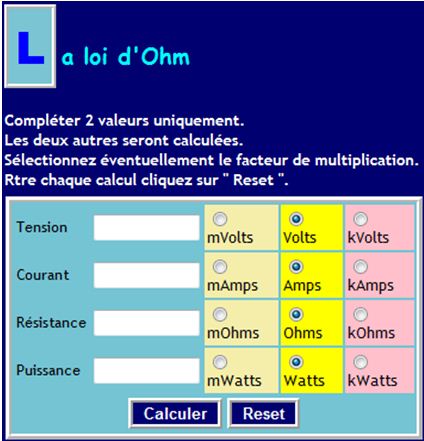

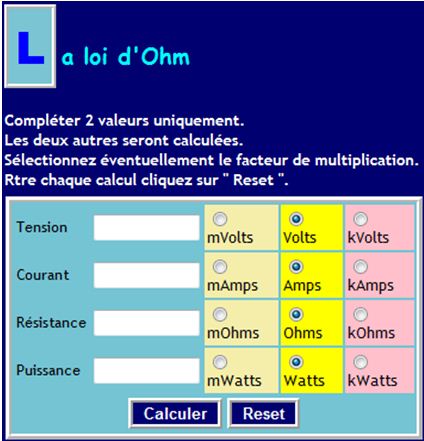

JAVASCRIPT CALCULATORS

(2006)

Simple javascript calculators.

The advantage of javascript calulators is that they do work with every internet browser, independent of Windows, Lunix etc. and versions of the operating systems. Here some simple calculators that I use for most of the simple design work. But there are also some for very specific purposes so that they can be used via internet by the ones intended for.

Click here to download jscalc.zip. Unzip the files in one directory for local use on your PC.

LCR calculations:

Electric and magnetic fields:

Conversions between dB's volts, ampere, watts etc.:

Noise:

Various:

Specific:

Table de conversion dBm vers Watts et mW

Téléchargez la table de Conversion

Téléchargez la table de Conversion

Download the conversion table

Autres tables de conversion

More another conversion tables

Télécharger le fichier ZIP

Télécharger le fichier ZIP

Propagation Radio,  Généralités

Généralités

http://fr.wikipedia.org/wiki/Propagation_des_ondes_radio

Faisceaux Hertziens & vulgarisation

http://fr.wikipedia.org/wiki/Faisceau_hertzien

images & textes interactifs,cliquez !

Les Faisceaux Hertziens à Grande Distance du Réseau Téléphonique

La Carte interactive des Stations Hertziennes du Réseau Téléphonique (Liaisons à Grande Distance) permet de localiser

et de visualiser la position et les photos des sites FH sur 13 fonds de cartes différents pour les stations inventoriées.

HISTOIRE DES TELECOMMUNICATIONS

Narbonne le télégraphe optique de Chappe, le précurseur

des faisceaux hertziens

Cercle "Radios Anciennes"

Compilation remarquable de liens vers des documents de Radio Anciennes, de musées, de collections, de matériels, de formation, de pièces détachées etc...

Visite recommandée pour les passionnés par la TSF.

Site Web de Patrick Belaire:

Site Web de Patrick Belaire:

L'Histoire de la Radio

Par OverBlog:

L'Histoire de la pile électrique

100 ans de Radio

Réseau des Emetteurs Français.

Brève Histoire du Radiotéléphone Mobile.

GLOSSAIRE DES TELECOMMUNICATIONS

2G

Technologie de deuxième génération. Désigne les réseaux cellulaires numériques tels que GSM, créés pour remplacer les réseaux cellulaires analogiques (première génération). Voir aussi GSM, 2.5G, 3G.

2.5G

Mises à niveau technologiques des réseaux mobiles GSM standards destinées à augmenter la vitesse et l’efficacité de la transmission des données. Technologie intermédiaire entre le 2G et le 3G. Voir aussi GSM, 2G, 3G.

3G

Troisième génération de réseaux mobiles prenant en charge la vidéo, la navigation Internet et des téléchargements jusqu’à 7 fois plus rapides qu’avec le GPRS (General Packet Radio Service). Mise en œuvre en Europe sous l’appellation UMTS et en Amérique du Nord sous le nom CDMA2000. La première génération était analogique et la deuxième, numérique. Le 2.5G correspond au GPRS. Voir aussi GSM, 2G, 2.5G, UMTS.

4G (Ref Wikipedia)

4G (ou 4-G) est l'abréviation de 4e génération de téléphonie mobile, le successeur de la 3G (3e génération). C'est une dénomination informelle, orientée vers le consommateur, qui regroupe un ensemble de critères de performances : débit (de l'ordre de 100 Mb/s réel pour le consommateur), qualité de services, etc.

Les enjeux commerciaux sont supposés considérables, et les données techniques sont généralement difficiles à apprécier.

Plusieurs technologies en cours de déploiement peuvent prétendre à cette dénomination : WiMAX (802.16), iBurst (802.20)…

Le fabricant Samsung pourrait prendre de l'avance concernant la 4G, ce dernier ayant réussi à établir une connexion à 100 Mb/s dans un bus se déplaçant à 60 km/h. Un opérateur nippon DoCoMo a par ailleurs réussi à transférer des données à 5 Gb/s lors du test de son futur réseau 4G. Soit 1 300 fois plus rapide que le 3.5G lancé au Japon en 2006 [1].

Cette nouvelle technologie de communication mobile, qui utilise de manière optimisée les bandes de fréquences, est particulièrement adaptée pour les usages nécessitant le transfert de volumes très importants de données (vidéo Haute Définition, jeux en réseaux...).

Une première commercialisation d'une offre mobile en 4G (LTE) a été lancée sur les villes de Stockholm (Suède) et Oslo (Norvège) le 15 décembre 2009 par l'opérateur téléphonique TeliaSonera[2]. Samsung est sur le point de lancer le premier téléphone compatible 4G sous la référence SCH-R900, dans le second semestre 2010. La connexion peut également se faire depuis un ordinateur et une clé 4G fabriquée par Samsung Electronics[2]. Les déploiements à grande échelle ne sont pas attendus avant 2011.

802.11

Ensemble de spécifications pour réseaux locaux sans fil (WLAN) développé par un groupe de travail de l’Institute of Electrical and Electronics Engineers (IEEE). De nouvelles spécifications voient le jour en permanence. La version originale de la norme IEEE 802.11, publiée en 1997, spécifiait deux débits de données bruts de base : 1 et 2 Mbits/s.

802.11a

Spécification IEEE pour les réseaux sans fil fonctionnant dans la plage de fréquences 5 GHz (5,725 GHz à 5,85 GHz), avec un taux de transfert brut maximal de 54 Mbits/s (ratifiée en 1999). Cette spécification utilise le plan de modulation OFDM (Orthogonal Frequency-Division Multiplexing). Les réseaux 802.11a subissent moins d’interférences que les réseaux 802.11b du fait que la première spécification fournit davanAtage de canaux disponibles, mais également parce que le spectre de fréquences de la seconde (2,4 GHz à 2,4835) se partage entre différents appareils et dispositifs médicaux.

802.11b

Spécification IEEE pour les réseaux sans fil fonctionnant dans la plage de fréquences 2,4 GHz (2,4 GHz à 2,4835 GHz) , avec un débit maximal de 11 Mbits/s (ratifiée en 1999). L’accélération spectaculaire du débit par rapport à la norme 802.11 initiale et d’importantes baisses de prix ont généralisé l’adoption du 802.11b comme la technologie de référence pour les réseaux locaux sans fil.

802.11d

Spécification IEEE permettant de modifier la configuration au niveau Media Access Control (couche MAC) conformément à la législation du pays d’utilisation du réseau (ratifiée en 2001). Certains éléments, tels que les fréquences autorisées, les niveaux de puissance et la bande passante du signal, peuvent varier. Cette spécification évite de devoir concevoir et fabriquer autant de produits que de pays utilisateurs. Elle est donc parfaitement adaptée aux systèmes qui s’orientent vers l’itinérance à l’échelle mondiale.

802.11e

Amélioration des spécifications 802.11a et 802.11b pour les réseaux locaux sans fil (WLAN), ratifiée en novembre 2005. Elle définit des mécanismes de qualité de service (QoS) destinés aux équipements sans fil pour donner la priorité aux applications sensibles aux retards comme la voix ou la vidéo. Voir aussi QoS.

802.11g

Spécification IEEE pour les réseaux sans fil fonctionnant dans la plage de fréquence de 2,4 GHz (2,4 GHz à 2,4835 GHz), avec un débit maximal de 54 Mbits/s (ratifiée en juin 2003). Les réseaux 802.11g utilisent la même bande que les réseaux 802.11b avec la technique de modulation de la spécification 802.11a, pour un débit Ade données supérieur. Les ordinateurs ou terminaux conformes à la spécification 802.11g peuvent ralentir à 11 Mbits/s, garantissant ainsi la compatibilité des périphériques 802.11b et 802.11g sur un même réseau.

802.11i

Norme IEEE spécifiant des mécanismes de sécurité pour les réseaux 802.11 (ratifiée en juin 2004). également appelée WPA2, elle propose un ensemble de nouvelles fonctionnalités de sécurité destinées à combler les lacunes du protocole WEP (Wired Equivalent Privacy), connu pour ses points faibles en matière de sécurité. Avant cela, la Wi-Fi Alliance avait lancé le WPA (Wi-Fi Protected Access), solution intermédiaire aux problèmes de sécurité du WEP. Le WPA a mis en œuvre un sous-ensemble de spécifications 802.11i. 802.11i utilise le cryptage par blocs AES (Advanced Encryption Standard), tandis que WEP et WPA utilisaient le cryptage continu RC4.

802.11k

Proposition de norme IEEE visant à fournir un retour client stratégique aux points d’accès et aux commutateurs des réseaux locaux sans fil. Elle définit une série de demandes et de rapports de mesure avec statistiques détaillées sur le client. Quelques exemples de mesures définies par la spécification 802.11k :

- décisions relatives à l’itinérance,

- connaissance du canal RF,

- nœuds cachés,

- statistiques client,

- TPC (Transmit Power Control).

802.11n

Spécification naissante pour les communications de réseau local sans fil (WLAN) : elle vise à améliorer la vitesse et la fiabilité du réseau tout en élargissant la portée des réseaux sans fil. 802.11n s’appuie sur la technologie MIMO (Multiple Input, Multiple Output, plusieurs entrées et plusieurs sorties) qui utilise plusieurs antennes au niveau de la source (émetteur) et de la destination (récepteur) afin de réduire les erreurs et d’optimiser le débAit de données. Une version préliminaire de la norme a été approuvée en mars 2006. Voir aussi MIMO, Multiplexage spatial.

802.11r

Proposition de spécification IEEE visant à accélérer les transferts entre des points d’accès et un réseau local sans fil, de quelques centaines de millisecondes actuellement à moins de 50 ms, débit nécessaire pour éviter les saccades et la dégradation de la qualité de la voix dans les applications vocales. Il est indispensable d’accélérer les transferts pour pouvoir déployer les applications vocales conformes à la norme 802.11 à très grande échelle. Voir aussi Itinérance.

802.11x

Terme générique désignant l’ensemble des normes de type 802.11. Il n’existe pas de norme 802.11x unique.

802.16

Ensemble de normes de communication sans fil à large bande pour réseaux métropolitains (MAN) développé par un groupe de travail de l’Institute of Electrical and Electronics Engineers (IEEE). La norme 802.16 d’origine, publiée en décembre 2001, spécifiait des systèmes sans fixes point à multipoint fil à large bande, fonctionnant dans le spectre sous licence 10-66 GHz. L’amendement 802.16a, approuvé en janvier 2003, spécifiait des extensions hors de vue dans le spectre 2-11 GHz, fournissant jusqu’à 70 Mbits/s à des distances de 50 km. Sous l’appellation officielle WirelessMAN™, les normes 802.16 sont censée fournir une connexion sans fil aux applications multimédia et une technologie « du dernier kilomètre » fiable dans un rayon de 50 km.

802.1X

Norme couvrant l’authentification en fonction du port, utilisée sur les réseaux câblés avant d’être adaptée aux réseaux locaux sans fil d’entreprise pour résoudre les faiblesses de sécurité du protocole WEP, première spécification de sécurité des réseaux 802A.11. 802.1X fournit un cadre permettant d’authentifier les utilisateurs et de contrôler les accès au réseau, mais également des clés de cryptage dynamique qui garantissent la confidentialité des données. Voir aussi EAP, WEP, WPA, WPA2.

802.3

802.3af

Spécification IEEE pour le PoE (Power over Ethernet). Cette norme permet de fournir de l’électricité et des données via un câble Ethernet standard. Grâce au Power over Ethernet, les périphériques distants (téléphones VoIP ou points d’accès sans fil) peuvent fonctionner sans alimentation séparée, ce qui simplifie l’installation des équipements.

802.3at

Amélioration de la norme 802.3af en termes de puissance ( En général 52 VDC et 30 Watts au lieu des 15 watts de la norme 802.3af)

AES (Advanced Encryption Standard)

Cryptage par blocs adopté comme standard de cryptage par le gouvernement des états-Unis en octobre 2000. également appelé « Rijndael », du nom de ses inventeurs Joan Daemen et Vincent Rijmen, il intervient dans la mise en œuvre de WPA2. Voir aussi 802.1i, WPA2.

Adresse IP

Nombre de 32 bits identifiant les hôtes sur Internet de manière unique, à la manière d’une adresse postale. Exemple d’adresse IP : 212.58.227.79.

Adresse MAC (Media Access Control, contrôle d’accès au support)

Nombre de 48 bits codé en dur dans chaque adaptateur réseau, port Ethernet ou adaptateur sans fil, et constituant l’identifiant unique de chaque périphérique d’un réseau. Les adresses MAC ne peuvent pas être routées et sont spécifiques au réseau local. Elles se présentent sous la forme : 0-14-22-C9-4F-ED.

Antenne doublet

Conducteur électrique rectiligne mesurant ½ longueur d’onde d’une extrémité à l’autre. Il s’agit du type d’antenne le plus simple. Pour des perforAmances optimales, l’antenne doublet doit se trouver à plus d’½ longueur d’onde au-dessus du sol, de l’eau ou de tout autre conducteur horizontal, par exemple une toiture métallique. L’élément doit également être installé à plusieurs longueurs d’onde de distance d’obstacles conducteurs tels que des pylônes, des câbles électriques ou d’autres antennes.

Bande passante

1) En communication électronique, la bande passante représente la largeur de la plage (ou bande) de fréquences qu’un signal électronique utilise sur un médium de transmission donné. Dans ce cas, la bande passante correspond à la différence (en Hertz) entre la fréquence la plus élevée et la fréquence la plus basse utilisées par le signal. Un signal vocal typique dispose d’une bande passante d’environ 3 kHz (kilohertz) ; un canal 802.11b possède une bande passante de 22 MHz (mégahertz).

2) Dans le domaine des réseaux informatiques, la bande passante est souvent synonyme de capacité, c’est-à-dire la quantité de données pouvant être transportées d’un point à un autre en un temps donné (généralement une seconde). Elle s’exprime généralement en bits (de données) par seconde (bits/s).

Bluetooth

Spécification de l’industrie des télécommunications pour les réseaux sans fil personnels (PAN). Bluetooth élimine les câbles entre les PC/portables et leurs périphériques : assistants personnels (PDA), téléphones mobiles, imprimantes ou appareils photos numériques. à ne pas confondre avec les réseaux locaux sans fil, qui ont pour but de mettre des ordinateurs en réseau. Les deux systèmes fonctionnent néanmoins dans la bande 2,4 GHz. La portée de Bluetooth n’excède pas 10 mètres. Le nom « Bluetooth » a été emprunté au souverain danois du 10ème siècle Harald Bluetooth, qui privilégiait la diplomatie plutôt que la guerre : le parallèle a semblé approprié aux inventeurs de cette technologie qui permet à différents appareiAls de se parler.

Carte PC

Dispositif d’entrée-sortie amovible, de la taille d’une carte de crédit, qui s’insère dans un ordinateur personnel, généralement un portable. Les périphériques de type carte PC couvrent les adaptateurs câblés et sans fil. Le principe repose sur des normes publiées par la Personal Computer Memory Card International Association (PCMCIA), d’où son autre appellation « carte PCMCIA ».

CDMA (Code-Division Multiple Access, accès multiple par répartition en code)

Terme générique désignant une technologie de téléphonie mobile qui prend en charge un certain nombre de connexions mobiles. Utilisée dans les communications de deuxième et de troisième génération (2G et 3G), elle consiste en une forme de multiplexage qui permet à plusieurs signaux d’occuper un même canal de transmission pour optimiser l’utilisation de la bande passante disponible. Cette technologie fonctionne dans les bandes 800 MHz et 1,9 GHz.

CDPD (Cellular Digital Packet Data) transmission de données par paquets sur réseau cellulaire)

Système de transmission sans fil numérique déployé pour améliorer les réseaux cellulaires analogiques (1G). Développée au début des années 1990 avec un débit maximal de 19,2 Kbits/s, cette technologie prometteuse ne s’est jamais vraiment généralisée avant d’être dépassée par des normes plus récentes et plus rapides telles que le GPRS.

Centrino

Technologie d’Intel intégrant la prise en charge du sans-fil dans les ordinateurs portables.

Client/serveur

La formule « client/serveur » décrit la relation entre deux programmes informatiques, telle que l’un d’eux, le client, envoie une demande de service à l’autre, le serveur, qui répond à cette demande.

Cryptage

On appelle cryptage ou chiffrement la conversion de données dans un format qui ne risque pas d’être décrypté par des personnes non autorisées. Le décryptage est le processus inverse, la conversion des données cryptées vers leur format initial compréhensible. Les chiffres simples substituent les lettres par des nombres ou par d’autres lettres de l’alphabet. Les chiffres plus complexes suivent des algorithmes sophistiqués qui réorganisent les bits de données en signaux numériques. Plus la méthode de cryptage est forte, plus il est difficile pour des personnes non autorisées de la découvrir, et par conséquent, plus la protection est efficace. Pour pouvoir retrouver un signal crypté, il est indispensable de posséder la clé de décryptage appropriée. La clé est un algorithme qui fait le travail inverse de l’algorithme de cryptage. L’opération de cryptage/décryptage est particulièrement importante dans les communications sans fil car le médium utilisé, l’air, rend l’interception de données très facile.

CSMA-CA (Carrier Sense Multiple Access/Collision Avoidance, accès multiple avec écoute de porteuse et évitement de collision)

Principale stratégie de contrôle d’accès au médium utilisée sur les réseaux 802.11 pour éviter les collisions de données. « écouter avant de parler » permet de limiter les collisions : le nœud de réseau vérifie la disponibilité du canal de transmission avant d’envoyer un paquet de données. Si le canal est libre, le paquet est envoyé. Dans le cas contraire, le nœud attend un temps défini de manière aléatoire, puis vérifie à nouveau l’état du canal. Le temps d’attente, appelé facteur de backoff, est décompté par un compteur backoff. Le modèle client/serveur est devenu l’un des concepts clés de l’informatique de réseau. En général, plusieurs clients partagent les services d’un serveur commun : par exemple, un navigateur Web est un programme clAient qui demande les services (l’envoi de pages Web) d’un serveur Web hébergé sur un autre ordinateur, quelque part sur Internet. Sur les réseaux locaux sans fil, les périphériques client sont les cartes PC se glissent dans les ordinateurs portables et les adaptateurs PCI destinés aux PC de bureau, le serveur étant le point d’accès.

CSMA-CD (Carrier Sense Multiple Access/Collision Detection, accès multiple avec écoute de porteuse et détection de collision)

Principale stratégie de contrôle d’accès au médium gérant le trafic et réduisant le bruit sur les réseaux Ethernet : chaque périphérique vérifie si la ligne est inactive et disponible. Si tel est le cas, il émet sa première trame. Si un autre périphérique tente d’émettre simultanément, on dit qu’une collision se produit et les trames sont abandonnées. Chaque périphérique attend un temps défini aléatoirement avant de réessayer, jusqu’à ce que la transmission soit complète.

CTIA (Cellular Telecommunications & Internet Association, association Internet et des communications cellulaires)

Organisation internationale à but non lucratif représentant tous les secteurs de la communication sans fil : cellulaire, services de communication personnels, radio mobile spécialisée optimisée. Fondée en 1984, la CTIA représente des fournisseurs de services, des constructeurs, des opérateurs de données sans fil et Internet et d’autres acteurs de l’univers du sans fil.

Débit

Quantité de données pouvant être transmises d’un point à un autre dans un temps donné. Le débit se mesure généralement en bits/s, Kbits/s, Mbits/s ou Gbits/s. Il convient de distinguer le débit « brut » du débit « réel » : le premier est le plus élevé car il ajoute une surcharge, c’est-à-dire l’adresse IP source et destination, aux données « intéressantes » telles que le contenu d’un mesAsage e-mail.

DHCP (Dynamic Host Configuration Protocol, protocole de configuration d’hôte dynamique)

Protocole permettant d’attribuer dynamiquement des adresses IP à partir d’une liste de nœuds prédéfinie sur un réseau. Lorsqu’ils se connectent au réseau, les clients émettent une requête vers un serveur DHCP du réseau local fixe. Le serveur DHCP répond au client en lui envoyant l’adresse IP qui lui a été assignée, ainsi que d’autres paramètres IP tels que l’adresse d’un serveur DNS. L’administration des adresses IP via DHCP simplifie la configuration du client et exploite efficacement les adresses IP. Sans DHCP, un directeur informatique se verrait obligé de saisir manuellement toutes les adresses IP des ordinateurs de son réseau.

DNS (Domain Name System, système de nom de domaine)

Composant essentiel de l’utilisation d’Internet, le système de nom de domaine traduit les URL, par exemple www.dlink.eu, en adresses IP du type 213.216.192, et inversement. Les serveurs DNS hébergés par les FAI utilisent des bases de données pour ces traductions.

DSSS (Direct Sequence Spread Spectrum, spectre dispersé avec séquences continues)

Technique d’émission radio qui envoie un signal sur une bande de fréquence large, en évitant les interférences inhérentes aux bandes étroites. Elle est utilisée en GPS, dans les téléphones cellulaires CDMA, dans les téléphones sans fil fonctionnant dans les bandes 2,4 et 5,8 GHz et dans les installations Wi-Fi 802.11b. EAP (Extensible Authentication Protocol, protocole d’authentification extensible) Cadre d’authentification prenant en charge plusieurs méthodes d’authentification. EAP est compatible aussi bien avec les liaisons dédiées qu’avec les lignes ordinaires, qu’elles soient câblées ou sans fil. L’encapsulation EAP sur un support câblé conforme à la norme IEEE 802 est décriteA à l’entrée IEEE-802.1X et l’encapsulation EAP sur des réseaux locaux sans fil IEEE, à l’entrée IEEE-802.11i.

ESSID (Extended Service Set Identifier, identificateur de jeu de service étendu)

Voir SSID.

Ethernet

Norme IEEE pour les réseaux informatiques. Après avoir supplanté les normes LAN concurrentes de câble coaxial Ethernet, Token Ring ou FDDI, Ethernet est devenue la technologie de réseau local la plus répandue. Elle fournit 10 Mbits/s de bande passante sur les réseaux Ethernet 10BaseT élémentaires, 100 Mbits/s sur Gigabit Ethernet et 10 000 Mbits/s sur 10Gigabit Ethernet.

EVDO (Evolution-Data Optimized, évolution à données optimisées)

Norme d’émission radio sans fil à large bande qui accélère les transmissions sans fil de 400 Kbits/s à 700 Kbits/s, avec un pic théorique de 2,4 Mbits/s. Déjà adopté par de nombreux opérateurs mobiles CDMA au Japon, en Corée, en République tchèque, en Lituanie, en Roumanie, au Portugal, au Brésil, en Israël, aux états-Unis, en Australie, au Canada, en Nouvelle Zélande, en Angola, au Mexique, en Norvège et à Porto Rico.

FLASH-OFDM (Fast Low-latency Access with Seamless Handoff OFDM)

Technologie cellulaire propriétaire à large bande que les opérateurs de réseau peuvent déployer pour les utilisateurs mobiles d’ordinateurs portables ou en tant que système d’accès sans fil fixe du « dernier kilomètre » connectant des ordinateurs familiaux et de petits bureaux. Ses principales fonctionnalités sont une architecture tout-IP et des débits élevés. Cette technologie, qui permet aux utilisateurs de voyager à 250 km/h en téléchargeant leurs données à 1,5 Mbit/s ou en les envoyant à 500 Kbits/s, concurrence les réseaux GSM et 3G.

Formation de faisceaux A

Technique de traitement de signal utilisée pour contrôler la directivité de réception ou d’émission d’un signal sur un tableau de transducteurs (haut-parleurs audio ou antennes radio). La formation de faisceaux tire parti des interférences pour modifier la directivité du tableau. Par exemple, si plusieurs transducteurs adjacents émettent des signaux, un modèle d’interférences apparaît, comparable aux rides croisées qui se forment lorsqu’on lance plusieurs cailloux dans l’eau. En ajustant l’espacement des transducteurs et le retard des signaux émis, il est possible de manipuler le modèle d’interférences de telle sorte que la plus grande partie de l’énergie des signaux s’oriente dans une direction particulière. Applications : SONAR et IEEE 802.11n.

GPRS (General Packet Radio Service, service général de radiocommunication par paquets)

Amélioration du système de communication mobile GSM prenant en charge les paquets de données. Le GPRS transmet un flux continu de paquets de données à travers le système, par exemple pour les applications de navigation Web et de transfert de fichiers. Le GPRS permet de rester connecté en permanence au WAP et à d’autres services de données depuis un téléphone, ce qui évite d’avoir à composer le numéro chaque fois que vous souhaitez accéder à ces services. Voir aussi GSM, 2.5G.

GPS (Global Positioning System, système de positionnement mondial)

Système de 24 satellites identifiant des points sur la Terre, exploité par le Département de la Défense des états-Unis. La triangulation des signaux de trois satellites permet à un récepteur de signaler son emplacement actuel à quelques mètres près, partout sur Terre. Son premier homologue européen devrait être opérationnel fin 2010. Baptisé Galileo, il offrira un service de positionnement mondial garanti, d’une extrême précision sous contrôle civil. Le premier satellitAe expérimental de ce projet a été lancé en décembre 2005.

GSM (Global System for Mobile Communications, système mondial de communications mobiles)

Norme de téléphonie mobile la plus répandue. Grâce à des accords d’itinérance entre les opérateurs du monde entier, les utilisateurs peuvent généralement continuer d’utiliser leur téléphone mobile lorsqu’ils voyagent à l’étranger. Fondé sur une variante de TDMA (Time Division Multiple Access), le GSM est la plus utilisée des trois technologies de téléphonie sans fil numériques (TDMA, GSM et CDMA). Il fonctionne dans les deux bandes de fréquence 900 MHz et 1 800 MHz.

Haut débit par satellite

Connexion Internet haut débit sans fil fournie par des satellites. Les systèmes Internet par satellite sont particulièrement utiles dans les zones rurales où aucune connexion DSL (Digital Subscriber Line) ou câblée n’est disponible.

Hot Spot (ou point d’accès public)

Site d’où il est possible d’accéder à Internet avec des périphériques compatibles Wi-Fi tels que des ordinateurs portables ou des PDA. L’accès peut être gratuit ou payant. On trouve généralement des points d’accès dans les cybercafés, les aéroports, les gares, les stations d’essence et d’autres lieux publics.

Hz (Hertz)

Unité internationale de mesure de la fréquence qui remplace le cycle par seconde (cps). Un mégahertz (MHz) correspond à un million de hertz. Un gigahertz (GHz) correspond à un milliard de hertz. Cette unité tient son nom du physicien allemand Heinrich Hertz.

i-mode

Service d’information pour téléphones mobiles reposant sur les paquets, créé par NTT DoCoMo (Japon). i-mode a été le premier service à permettre de naviguer sur le Web depuisA un téléphone cellulaire.

IEEE (Institute of Electrical and Electronics Engineers, institut des ingénieurs électriques et électroniciens)

Société professionnelle technique internationale et organisme de normalisation œuvrant pour l’intérêt public et pour ses membres dans les domaines de l’électricité, de l’électronique, de l’informatique, des informations et d’autres technologies.

IP (Internet Protocol, protocole Internet)

Méthode de transmission des données d’un ordinateur (hôte) vers un autre sur Internet : les données (e-mails ou pages Web) sont réparties dans des paquets et acheminées sur les réseaux jusqu’à leur destination. Aujourd’hui, la version la plus répandue d’IP est IPv4. Toutefois, la version 6 (IPv6) commence à être reconnue. IPv6 prend en charge des adresses plus longues, ce qui permet d’augmenter considérablement le nombre d’utilisateurs d’Internet.

Itinérance

Aptitude à passer d’une zone de couverture Wi-Fi à une autre en toute transparence, sans perte de connectivité.

LTE ( Reference Wikipedia)

LTE ( Reference Wikipedia)

Avec la quatrième génération, les industriels et les opérateurs cherchent à faire passer les débits aux alentours de 40 mégabits à l'horizon 2009-2010, 80 et peut être plus à plus long terme. On devrait donc atteindre des débits proches de ceux disponibles dans le fixe avec la fibre optique, avec la nuance que la bande passante sera mutualisée entre tous les utilisateurs présents simultanément dans la zone considérée. La cible de débit maximum de la technologie Advanced LTE est de 1GB/s.

Livre Blanc de la norme LTE détaillée.

L'état actuel du standard stipule :

-

un débit antenne vers client (descendant) maximum de 326.4 Mbits/sec. (avec 4 antennes (MIMO)) et 172.8 Mbits/sec. (avec 2 antennes) pour chaque tranche de 20 MHz de spectre[3] ;

-

un débit client vers antenne (ascendant) maximum de 86.4 Mbits/sec. pour chaque tranche de 20 MHz de spectre[3] ;

-

le support de 200 clients actifs par cellule et par tranche de 5 MHz de spectre ;

-

une latence inférieure à 5 milli-secondes pour les paquets IP de petit format ;

-

une flexibilité accrue dans l'attribution du spectre de fréquence (1,4 MHz jusqu'à 20 MHz), contrairement aux systèmes actuels où l'allocation se fait par tranche fixe de 5 MHz créant de nombreux problèmes de co-existence entre systèmes concurrents ;

-

taille des cellules de 5 km avec performances optimales, 30 km avec performances raisonnables et 100 km avec performances acceptables ;

-

co-existence avec les standards actuels, les clients pouvant passer d'un standard à un autre sans interruption de la communication ni intervention manuelle et ce d'une manière tout à fait transparente.

MIMO (Multiple-Input-Multiple-Output, plusieurs entrées et plusieurs sorties)

Technologie avancée de traitement du signal utilisant plusieurs récepteurs et plusieurs émetteurs au niveau du client et du point d’accès, pour atteindre des débits de données de 108 Mbits/s. Voir aussi 802.11n et Multiplexage spatial.

Mode ad-hoc

L’un des deux modes de réseau sans fil, où les ordinateurs détectent les autres machines d’un groupe et forment un réseau fondé sur une connectivité point à point. Son alternative est le mode « infrastructure », dans lequel les périphériques communiquent à travers un point d’accès. Mode infrastructureL’un des deux modes de réseau sans fil, il permeAt de connecter des périphériques à un réseau à l’aide d’un point d’accès centralisé. L’autre mode est un réseau périphérique-périphérique, également appelé mode ad-hoc ou point à point.

Mode pont

Paramètre de point d’accès qui permet d’établir des liaisons sans fil entre plusieurs immeubles : dans cette configuration, plusieurs points d’accès ne font que communiquer et forment une liaison spécialisée dépourvue de périphérique client.

Multiplexage spatial

Processus consistant à diviser un flux de données en flux secondaires qui sont alors transmis via des antennes séparées. Par exemple, avec N = 3 antennes au niveau de l’émetteur et du récepteur, le flux de bits {b1, b2, b3, b4, b5, b6, …} est réparti en trois flux secondaires indépendants {b1, b4, …}, {b2, b5, …}, {b3, b6, …}, qui s’appliquent séparément aux N antennes émettrices. Sur le récepteur, une technique de traitement de signal restaure le flux initial en fusionnant les symboles. Cette technique, qui permet d’améliorer N fois la vitesse de la liaison, forme la base de la technologie MIMO utilisée dans la nouvelle norme 802.11n. Voir aussi 802.11n, MIMO.

NAS (Network Attached Storage, stockage en réseau)

Mode de stockage sur disque dur configuré avec une adresse réseau plutôt que rattaché à un ordinateur. Le périphérique de stockage en réseau est relié à un réseau local (généralement un réseau Ethernet) et possède une adresse IP.

NAT (Network Address Translation, traduction d’adresses réseau)

Technique permettant à plusieurs hôtes d’un réseau LAN privé de partager une même adresse IP. Elle a été mise au point pour économiser les adresses IPv4, limitées : (0.0.0.0 à 255.255.255.255). Un effet secondaire – positif – est qu’elle masque le réseau local à Internet, et dAonc aux pirates, et qu’il est ainsi impossible de connaître le nombre et la nature des périphériques désignés par une adresse IP.

Nom réseau

Voir SSID.

OFDM (Orthogonal Frequency Division Multiplexing, multiplexage par répartition orthogonale de la fréquence)

Technique de modulation qui consiste à diviser les signaux en signaux secondaires plus petits qui seront alors transmis au récepteur simultanément et à différentes fréquences. Ce procédé réduit la diaphonie et utilise la bande passante plus efficacement mais limite la portée. OFDM est utilisé dans de nombreux systèmes de communication : ADSL, Wireless LAN, Digital Audio Broadcasting et UWB.

Pare-feu

Système logiciel et/ou matériel installé entre deux réseaux afin d’interdire l’accès des utilisateurs non autorisés. L’utilisation la plus courante du pare-feu consiste à sécuriser la frontière entre un réseau local et Internet. Les pare-feu matériels et logiciels surveillent et contrôlent la circulation des données vers et depuis les ordinateurs.

Passerelle

Point de réseau faisant office d’entrée sur un autre réseau.

PCI (Peripheral Component Interconnect, interconnexion de composants périphériques)

Norme spécifiant un bus informatique pour connecter des périphériques à la carte mère d’un ordinateur. Ces périphériques peuvent être de deux types :

- circuit intégré fixé directement sur la carte mère,

- carte d’extension à insérer dans des logements, adaptateurs sans fil pour PC de bureau.

PCMCIA

Voir Carte PC.

PoE (Power over Ethernet, alimentation sur Ethernet)

A

Voir 802.3af.

Point d’accès

Périphérique qui émet et reçoit des données sur un réseau local sans fil (WLAN). également appelé « station de base » ou « concentrateur sans fil », il connecte les utilisateurs au sein du réseau local et peut servir de point d’interconnexion entre le WLAN et un réseau câblé fixe (Ethernet).

Point d’accès pirate

Point d’accès non autorisé installé sur le réseau local sans fil d’une entreprise, généralement par un utilisateur. Les points d’accès pirates posent un risque de sécurité car ils respectent rarement les politiques de sécurité de la société et n’ont, dans la plupart des cas, aucun mécanisme de sécurité activé. Ils forment une interface ouverte non sécurisée avec le réseau de l’entreprise.

Portée

Distance maximale à laquelle un périphérique sans fil peut recevoir un signal émis par un point d’accès ou un autre périphérique.

PSK (Pre-Shared Key, clé pré-partagée)

Mécanisme du protocole WPA (Wi-Fi Protected Access) permettant d’utiliser des clés ou des mots de passe saisis manuellement pour activer la sécurité WPA. La clé PSK est entrée sur le point d’accès et sur chaque PC du réseau Wi-Fi. Dès que le mot de passe est saisi, le mode Wi-Fi Protected Access s’active automatiquement. Il bloque les utilisateurs non autorisés en demandant un mot de passe à tous les périphériques. La saisie du mot de passe lance également le processus de cryptage, TKIP (Temporal Key Integrity Protocol) dans WPA et AES (Advanced Encryption Standard) dans WPA2. Voir aussi TKIP, WPA-Personal et WPA2.

QoS (Quality of Service, qualité de service)

Mécanisme permettant aux routeurs et aux passerelles d’organiser le trafic pAar priorité et d’optimiser l’attribution des ressources réseau partagées entre différentes applications. Sans la qualité de service, toutes les applications qui s’exécutent sur différents ordinateurs ont une opportunité équivalente de transmettre des trames de données. Ce modèle convient bien aux navigateurs Web, au transfert de fichiers ou à la messagerie électronique, mais beaucoup moins aux applications multimédia. Les applications de voix sur IP (VoIP), de vidéo en continu et de jeu interactif, extrêmement sensibles à l’augmentation des temps de latence et aux ralentissements de débit, exigent la qualité de service. Les extensions de qualité de service pour les réseaux 802.11 sont prises en compte dans la norme IEEE 802.11e. Voir aussi 802.11e et WMM.

Répéteur

Périphérique qui régénère le signal numérique reçu avant de le transmettre, ce qui permet d’étendre la distance de transmission. Les répéteurs éliminent le bruit parasite des signaux entrants. Contrairement aux signaux analogiques, les signaux numériques originaux peuvent être perçus et restaurés même lorsqu’ils sont faibles et distordus. Les amplificateurs utilisés dans la transmission analogique amplifient le bruit avec les informations.

Représentation du site

Processus de planification et de conception d’un réseau sans fil qui vise à créer une solution sans fil offrant la couverture, le débit, la capacité réseau, l’itinérance et la qualité de service requis. La représentation du site permet également de détecter les points d’accès pirates.

Réseau local (LAN, Local Area Network)

Voir Ethernet.

Réseau maillé

Réseau local (LAN) comportant au moins deux accès à chaque nœud et structuré comme un filet. Lorsque chaque nœud est directement connecté à tous les autresA, le réseau est dit « entièrement maillé ». Dans le cas contraire, il est partiellement maillé ou partiellement connecté. L’illustration ci-contre représente un réseau de cinq nœuds entièrement maillé. Le réseau maillé est fiable et redondant : en cas de défaillance d’un nœud, tous les autres continuent de communiquer entre eux. Son principal inconvénient réside dans son coût, dû aux multiples câbles et connexions requis.

Réseau point-à-point

Voir Mode ad-hoc.

RFID (Radio Frequency Identification, identification par radiofréquence)

Technologie utilisant des émetteurs-récepteurs radio de faible puissance pour lire les données stockées dans une balise, à des distances variant de quelques centimètres à 30 m. Le RFID est de plus en plus utilisé dans l’industrie, au détriment du code à barres : les balises RFID facilitent le suivi des ressources, la gestion des stocks et l’acceptation des paiements.

RJ-45

Type de connecteur utilisé dans les réseaux Ethernet. Sur un ordinateur, le « port RJ-45 » est le port Ethernet.

Routeur

Dans les réseaux à commutation de paquets tels qu’Internet, périphérique qui détermine le prochain point du réseau auquel un paquet doit être transmis vers sa destination finale. Le routeur est connecté à au moins deux réseaux ; il décide dans quelle direction envoyer chaque paquet d’informations. Sur un réseau domestique, le routeur est placé entre le réseau local et le réseau du FAI. Voir aussi Passerelle.

Téléphonie sur IP

Terme général désignant les technologies qui utilisent des connexions IP à commutation de paquets pour échanger voix, fax et d’autres types d’information traditionnellement transmis via les connexions à commutatioAn de circuit dédiées du réseau téléphonique public commuté (RTPC). Grâce à Internet, les appels sont acheminés sous forme de paquets de données sur des lignes partagées, évitant les coûts téléphoniques du réseau commuté.

SSID (Service Set Identifier, identificateur de jeu de service)

Nom permettant d’identifier un réseau sans fil. L’identifiant SSID est une entrée alphanumérique de 32 caractères maximum. L’identifiant SSID est également appelé nom réseau, réseau préféré, ESSID ou zone de service de réseau local sans fil.

TCP/IP (Transmission Control Protocol/Internet Protocol, protocole de contrôle des transmissions/protocole Internet)

Langage – ou protocole – de communication élémentaire d’Internet. Tous les ordinateurs équipés d’un accès à Internet utilisent le programme TCP/IP. TCP/IP est un programme à deux couches. La couche supérieure, Transmission Control Protocol, gère la division des messages en paquets plus petits qui sont transmis sur Internet et reçus par une couche TCP. Cette dernière reforme les paquets du message d’origine. La couche inférieure, Internet Protocol, prend en charge l’aspect adresse de chaque paquet pour qu’il arrive à destination. Chaque ordinateur passerelle du réseau vérifie cette adresse pour savoir où faire suivre le message.

TDMA (Time Division Multiple Access, accès multiple par répartition dans le temps)

Technologie de communication cellulaire numérique qui divise chaque canal cellulaire en trois intervalles de temps afin d’augmenter la quantité des données transmises. Le TDMA est également utilisé pour les communications DECT (Digital Enhanced Cordless Telecommunications).

TKIP (Temporal Key Integrity Protocol, protocole d’intégrité de clé temporelle)

Mécanisme de cryptage intégré à la norAme IEEE 802.11i pour les réseaux locaux sans fil (WLAN). Il a été mis au point pour renforcer la sécurité du cryptage par rapport au protocole de sécurité de WLAN initial WEP (Wired Equivalent Privacy), réputé faible. TKIP augmente la longueur de la clé de 40 à 128 bits et remplace la clé statique unique du protocole WEP par des clés générées dynamiquement et distribuées par un serveur d’authentification. Il intègre également un mécanisme MIC (Message Integrity Check) destiné à empêcher des pirates d’intercepter des paquets de données pour les modifier avant de les renvoyer. TKIP améliore considérablement la robustesse et la complexité du cryptage sans fil, rendant les intrusions sur un réseau Wi-Fi très difficiles, voire impossibles. Voir aussi 802.1i.

TPC (Transmit Power Control, contrôle de la puissance de transmission)

Mécanisme technique intégré à certains périphériques réseau pour limiter les interférences entre plusieurs réseaux sans fil. Il réduit la puissance de sortie des transmissions lorsque d’autres réseaux sont détectés dans la zone de couverture. La diminution de puissance se traduit par une diminution des problèmes d’interférence. TPC est obligatoire sur les périphériques conformes à la norme IEEE 802.11a.

UDP (User Datagram Protocol, protocole datagramme utilisateur)

Avec TCP, il s’agit de l’un des principaux protocoles de la suite de protocoles Internet : grâce à UDP, les programmes installés sur des ordinateurs en réseau peuvent échanger des messages courts, ou datagrammes. UDP n’offre pas la fiabilité ni la garantie d’organisation de TCP. Les datagrammes peuvent arriver dans le désordre ou être absent sans que cela soit signalé. Dispensé de la surcharge qui consiste à vérifier que chaque paquet arrive bien à destination, UDP est plus rapide et plus efficace pour de nombreuses opérations légères ou périssables. Un certain nombre d’applications enA réseau courantes utilisent UDP : DNS (Domain Name System), des applications de diffusion multimédia en continu, la voix sur IP (VoIP) et les jeux en ligne. Voir aussi TCP/IP.

UMTS (Universal Mobile Telecommunications System, système universel de télécommunications mobiles)

également appelé 3G, UMTS est la norme numérique de troisième génération des télécommunications mobiles.

USB (Universal Serial Bus, bus série universel)

Spécification pour les connexions bidirectionnelles haut débit entre un PC et des périphériques de type imprimantes, scanners, appareils photos numériques ou haut-parleurs. La nouvelle spécification USB 2.0 (adoptée en 2000) fournit un débit de 480 Mbits/s, contre seulement 12 Mbits/s pour la spécification initiale.

UWB (Ultrawideband, ultra large bande en radiocommunication)

Technologie de transmission sans fil de données numériques sur une large bande du spectre radiofréquence, à très faible puissance. Les émissions peuvent traverser les portes et d’autres obstacles qui ont tendance à refléter les signaux avec une bande passante plus étroite et une puissance plus élevée. Cette technologie peut transmettre d’importants volumes de données et est notamment utilisée dans les radars pénétrants GPR et les systèmes de localisation radio.

VoIP (Voice over IP, voix sur IP)

Technologie permettant de transmettre des appels téléphoniques via Internet sous une forme numérique au lieu d’utiliser les protocoles de circuit classiques du réseau téléphonique public commuté (RTPC).

VoWLAN (Voice over WLAN, voix sur WLAN)

Méthode permettant d’envoyer des informations vocales sous forme numérique sur un réseau sans fil à large bande. Le VoWLAN n’estA autre que du VoIP sans fil. Il est également appelé « VoWi-Fi » ou « Wi-Fi VoIP ».

VPN (Virtual Private Network, réseau privé virtuel)

Réseau utilisant une infrastructure de télécommunications publique telle qu’Internet pour fournir à des bureaux distants ou à des personnes éloignées un accès sécurisé au réseau de l’entreprise. Un VPN utilise l’infrastructure publique partagée mais garantit la confidentialité des informations par des procédures et des protocoles de sécurité qui cryptent les données lors de l’envoi et les décryptent à la réception, créant ainsi une sorte de tunnel dans lequel les données qui ne sont pas cryptées comme il convient ne peuvent pas pénétrer.

W-CDMA (CDMA à large bande)

Type de réseau cellulaire de troisième génération. W-CDMA est la technologie sous-jacente de la norme UMTS de troisième génération, également alliée à la norme GSM de deuxième génération. Le W-CDMA prend en charge les communications mobiles/portables de voix, d’images, de données et de vidéo à 2 Mbits/s (accès local) ou 384 Kbits/s (accès étendu). L’onde porteuse utilisée a 5 MHz de large, contre 200 kHz pour le CDMA à bande étroite.

WAP (Wireless Application Protocol, protocole d’application sans fil)

Standard mondial ouvert fournissant aux téléphones mobiles, pagers et autres périphériques portables un accès sécurisé à la messagerie électronique et aux pages Web simples.

War Chalking

Activité consistant à tracer des marques à la craie sur des surfaces extérieures (murs, sols, immeubles, arbres) pour indiquer la présence d’une connexion sans fil offrant un accès gratuit à Internet. Le symbole à la craie représente le type de point d’accès disponible à cet emplacement : deux demi-cercles dos à dos désignent un nœud ouvert, un cAercle fermé indique un nœud fermé, un cercle fermé avec un « W » à l’intérieur signale un nœud équipé du protocole WEP.

War Driving

Activité consistant à se déplacer à l’aide d’un système GPS et d’un portable équipé d’un adaptateur sans fil et/ou d’une antenne pour repérer les réseaux locaux sans fil sécurisés et non sécurisés. La portée d’un réseau local sans fil peut dépasser l’immeuble dans lequel il est installé, ce qui permet à un utilisateur extérieur de pénétrer sur le réseau et d’exploiter une connexion Internet gratuite, voire d’accéder aux données et aux autres ressources de la société. Ce nom s’inspire du film « War Games », où des pirates tentent d’accéder aux réseaux traditionnels en composant des numéros de téléphones au hasard, jusqu’à ce qu’un modem réponde.

WDS (Wireless Distribution System, système de distribution sans fil)

Mode de point d’accès permettant d’établir une connexion sans fil entre plusieurs réseaux câblés. Avec WDS, un point d’accès peut jouer un rôle de pont et de point d’accès, autorisant notamment les périphériques clients. Voir aussi Mode pont.

WEP (Wired Equivalent Privacy)

Protocole de sécurité spécifié dans la norme IEEE 802.11b et fournissant aux réseaux locaux sans fil un niveau de sécurité et de confidentialité équivalent à celui d’un réseau local câblé. WEP crypte les données de chaque trame à l’aide d’une clé prédéfinie.

Wi-Fi (Wireless Fidelity, fidélité sans fil)

Ce terme désigne des produits de réseau local sans fil reposant sur les normes IEEE 802.11.

Wi-Fi Alliance (précédemment WECA – Wireless Ethernet Compatibility Alliance)

Organisation internationale à but non lucratif créée en 1999 pour tester et certiAfier la compatibilité des produits Wi-Fi avec les spécifications IEEE 802.11. En 2006, l’alliance compte plus de 250 membres et a certifié l’interopérabilité de plus de 2 800 produits.

WME (Wireless Multimedia Extensions, extensions multimédia sans fil) ou WMM (Wi-Fi Multimedia, multimédia Wi-Fi)

Ensemble de fonctionnalités basées sur la norme provisoire IEEE 802.11e et fournissant une qualité de service élémentaire aux réseaux IEEE 802.11. Ces fonctions organisent le trafic de différentes applications – voix, audio, vidéo – par priorité dans différents environnements et conditions. La priorité du trafic s’appuie sur quatre catégories d’accès, par ordre d’importance : voix, vidéo, meilleur effort (navigation Web et messagerie électronique par exemple) et arrière-plan (applications ne dépendant pas des temps de latence, telles que l’impression).

WML (Wireless Mark-up Language, langage de marquage sans fil)

Langage sous-jacent du protocole WAP.

WPA (Wi-Fi Protected Access, accès protégé Wi-Fi)

Sous-ensemble de la spécification 802.11i pour la sécurité des réseaux sans fil, adopté durant la phase de développement de 802.11i. Il se décline en deux variantes : « entreprise » et « personnel ».

WPA-Enterprise (Wi-Fi Protected Access – Enterprise, accès protégé Wi-Fi - Entreprise)

Méthode de sécurité sans fil assurant une robuste protection des données pour plusieurs utilisateurs sur de vastes réseaux administrés. Elle utilise le cadre d’authentification 802.1X avec le cryptage TKIP et bloque les accès non autorisés au réseau en authentifiant les utilisateurs avec un serveur d’authentification de type RADIUS.

WPA™ - Personal (Wi-Fi Protected Access – Personal, accès protégé Wi-Fi - PerAsonnel)

Méthode de sécurité sans fil offrant une robuste protection des données et empêchant les accès non autorisés sur les petits réseaux sans serveur d’authentification central. Ce système utilise le cryptage TKIP et protège le réseau contre les accès non autorisés par une clé pré-partagée (PSK), d’où l’appellation WPA-PSK. La clé PSK se configure simplement, comme un mot de passe.

WPA2

Voir 802.11i.

WiMAX (Worldwide Interoperability for Microwave Access, interopérabilité mondiale pour l’accès micro-ondes) Coalition industrielle pour le sans fil constituée en avril 2001 dans le but de promouvoir les normes IEEE 802.16 pour les réseaux sans fil haut débit (BWA). Voir aussi 802.16.

WiMAX (Worldwide Interoperability for Microwave Access, interopérabilité mondiale pour l’accès micro-ondes) Coalition industrielle pour le sans fil constituée en avril 2001 dans le but de promouvoir les normes IEEE 802.16 pour les réseaux sans fil haut débit (BWA). Voir aussi 802.16.

WLAN (Wireless LAN, réseau local sans fil)

Type de réseau local (LAN) utilisant des ondes radio haute fréquence au lieu de câbles pour communiquer d’un nœud à l’autre.

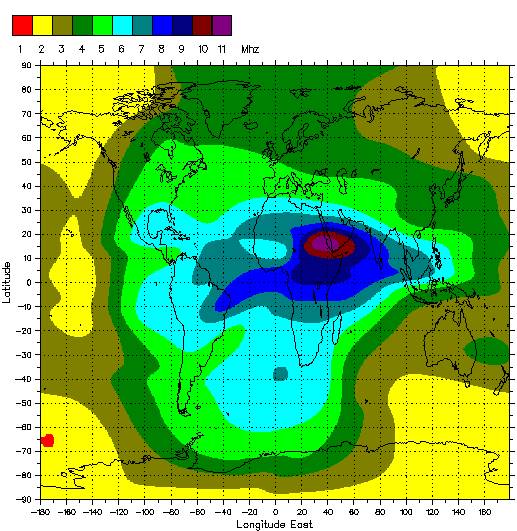

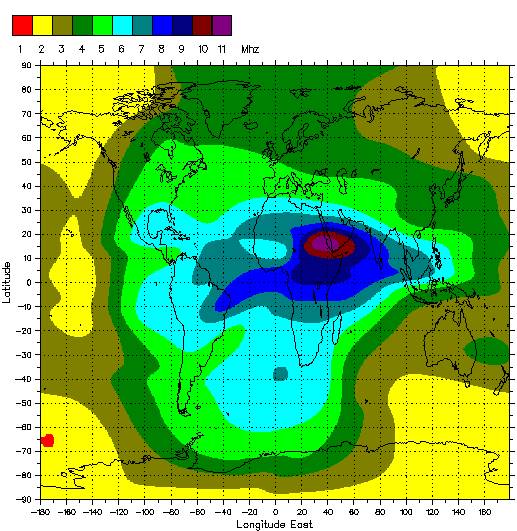

NVIS SkyMesh data link Frequencies

Click sur l'image pour updater.

Hypercable assure les formations aux techniques de radiocommunications, depuis l'étude des réseaux et des bilans prévisionnels des liaisons radio électriques, aux mesures de l'Electrosmog. Ces formations ciblées sont personalisées aux besoins de chaque type d'utilisateurs, techniciens de déploiement ou exploitants.

Hypercable assure les formations aux techniques de radiocommunications, depuis l'étude des réseaux et des bilans prévisionnels des liaisons radio électriques, aux mesures de l'Electrosmog. Ces formations ciblées sont personalisées aux besoins de chaque type d'utilisateurs, techniciens de déploiement ou exploitants.![]()

![]()

Pour découvrir les cours de formation à l'essentiel des connaissances de physique nécessaires à un technicien en Systèmes électroniques, Visitez les pages du BTS électronique du Lycée Louis Armand de Mulhouse

Pour découvrir les cours de formation à l'essentiel des connaissances de physique nécessaires à un technicien en Systèmes électroniques, Visitez les pages du BTS électronique du Lycée Louis Armand de Mulhouse

![]() Télécharger des recommandations impératives pour l'installation et la Protection RF

Télécharger des recommandations impératives pour l'installation et la Protection RF Jagadis Chandra Bose est né en Inde en 1858.

Jagadis Chandra Bose est né en Inde en 1858.

![]()

![]() Téléchargez la table de Conversion

Téléchargez la table de Conversion Généralités

Généralités

WiMAX (Worldwide Interoperability for Microwave Access, interopérabilité mondiale pour l’accès micro-ondes) Coalition industrielle pour le sans fil constituée en avril 2001 dans le but de promouvoir les normes IEEE 802.16 pour les réseaux sans fil haut débit (BWA). Voir aussi 802.16.

WiMAX (Worldwide Interoperability for Microwave Access, interopérabilité mondiale pour l’accès micro-ondes) Coalition industrielle pour le sans fil constituée en avril 2001 dans le but de promouvoir les normes IEEE 802.16 pour les réseaux sans fil haut débit (BWA). Voir aussi 802.16.